Llegó un verano atípico y con más opciones para disponer de tiempo libre y buscar distracción. Proponemos un par de pasatiempos relacionados con los orígenes y la evolución de la ciberseguridad. Pero antes les contamos cómo empezó todo.

En 1988 tan solo había unos 70.000 anfitriones (hosts) interconectados. Hasta ese momento la seguridad no había sido un aspecto a tener en cuenta. El 2 de noviembre de 1988 el estudiante predoctoral Robert Tappan Morris, graduado en Harvard, de 23 años, creó el virus gusano Morris

El gusano Morris utilizaba un defecto del sistema operativo UNIX para reproducirse hasta bloquear el ordenador. Se reproducía utilizando la capacidad de los anfitriones —equipos a los que llegaba y en los cuales se alojaba— siguiendo los mismos patrones que los virus biológicos. Las copias del virus llegaban por medio del correo electrónico. Una vez instalado, hacía copias repetidas de sí mismo mientras intentaba propagarse. Con esto lograba que muchas veces los ordenadores se quedasen sin recursos.

Enseguida, el 10 % de los ordenadores conectados dejaron de funcionar correctamente (incluidos los del centro de investigación de la NASA). Se generaron unos costes enormes a todas las corporaciones con ordenadores conectados. Erradicarlo costó casi un millón de dólares, sumado a las pérdidas por haberse detenido casi toda la red. Las pérdidas totales fueron estimadas en noventa y seis millones de dólares.

Con este ataque, Morris pretendía poner de manifiesto que la alta capacidad de computación a la que se estaba llegando debería ir rellenando los agujeros de seguridad que las cada vez mayores posibilidades de ordenadores y lenguajes de programación conllevaban en su desarrollo. En sus análisis posteriores, Morris indicó que los servicios vulnerables deberían guardar los diarios (logs) de todos los acontecimientos (eventos o acciones) que afectan a un proceso particular (aplicación, actividad de una red informática, etc.). De esta manera se constituye una evidencia del comportamiento del sistema para identificar estas vulnerabilidades y de las acciones para minimizarlas.

Morris fue condenado a tres años de libertad condicional, una multa de 10.000 dólares y 400 horas de servicio a la comunidad. No obstante, gracias a su acción el Departamento de Defensa norteamericano comenzó a tener en cuenta la seguridad informática y, junto con la Universidad Carnegie Mellon (Pittsburgh, Pensilvania), lanzó la creación del denominado CERT, sigla por la denominación en inglés de computer emergency response team; es decir, equipo de respuesta a incidentes de seguridad informática, un equipo capaz de hacer frente a este nuevo tipo de amenazas. Con ello nació el concepto de informática forense.

El gusano Morris aprovechaba vulnerabilidades de los servidores UNIX que estaban conectados a Internet (entonces, ARPANET). Sus efectos provocaron la aparición de todo tipo de mecanismos de defensa, como los hoy imprescindibles cortafuegos (firewalls), un concepto que por entonces no existía. Igualmente se iniciaron los sistemas de seguridad y los equipos de trabajo, que se solían diferenciar entre los que intentaban encontrar vulnerabilidades en los sistemas (los equipos rojos o red teams) y los equipos que trabajaban en blindar estos sistemas (los equipos azules o blue teams).

En estas dos primeras décadas de siglo, tanto amenazas como métodos, tecnologías y equipos de respuesta evolucionan día a día. A los sistemas de información se incorporan los SIEM, sistema de gestión de eventos e información de seguridad, del inglés security information and event management —sistemas como el SOC, que presentamos en el número anterior—, que centralizan la gestión de los incidentes de seguridad y de los diarios y eventos que permiten blindar nuestros sistemas ante estos ataques o amenazas.

Actualmente, entre las principales amenazas en la red se encuentran las siguientes:

La fuerza bruta: Un ataque de fuerza bruta es un procedimiento para averiguar una contraseña que consiste en probar todas las combinaciones posibles hasta encontrar la combinación correcta.

Los ataques por fuerza bruta, dado que utilizan el método de prueba y error, tardan mucho tiempo en encontrar la combinación correcta (se calcula que en algunos casos podrían tardar miles de años). Por esta razón la fuerza bruta suele combinarse con un ataque de diccionario. El ciberdelincuente se sirve de aplicaciones y programas que prueban contraseñas al azar. Si eso no le sirve, suele investigar las redes sociales del usuario o de la empresa en busca de pistas.

Registro de teclado: Un registro de teclado (keylogger) es un software o hardware que puede interceptar y guardar las pulsaciones en un teclado de un equipo infectado. Este programa malicioso se sitúa entre el teclado y el sistema operativo para interceptar la información sin que el usuario se dé cuenta. Así captura las pulsaciones en el teclado (incluidas las contraseñas) y se las envía al atacante. Es muy peligroso, ya que hace un registro completo de todo lo que se escribe.

Suplantación de identidad: Suplantación de identidad (phishing) es la denominación que recibe la estafa cometida por medios telemáticos con la que el estafador intenta conseguir información confidencial de usuarios legítimos (contraseñas, datos bancarios, etc.) de forma fraudulenta.

Este ataque se ha convertido en uno de los más frecuentes: se pide que se introduzcan las credenciales de acceso por medio de una página web fraudulenta a la que los usuarios acceden por medio de un enlace enviado por correo electrónico, redes sociales o mensajería instantánea. Este ciberataque suplanta la identidad de la organización o empresa a la que ataca.

Espionaje por encima del hombro:La técnica del espionaje por encima del hombro (shoulder surfing) consiste en espiar a un usuario cuando introduce sus credenciales de acceso, una llamada telefónica suplantando la identidad de alguien que necesita la contraseña o incluso en la búsqueda de trabajo por medio de Internet. El concepto remite al hecho de mirar por encima del hombro de la víctima para obtener una contraseña u otro dato confidencial.

Emotet: Emotet es un tipo de programa malicioso (malware) diseñado originalmente como un troyano bancario dirigido a robar datos financieros, pero ha evolucionado hasta convertirse en una amenaza importante para los usuarios en todo el mundo.

El troyano bancario Emotet fue identificado por primera vez por investigadores de seguridad en 2014. Fue diseñado originalmente como un programa malicioso que intentaba colarse en un ordenador y robar información confidencial y privada. En versiones posteriores del software se añadieron los servicios de envío de contenido no deseado y programas maliciosos, incluidos otros troyanos bancarios.

Es muy adaptable y consta de varios módulos que le permiten actuar de diversas maneras según el entorno en el que está: puede presentarse como contenido no deseado, gusano o visualizador de contraseña.

MegaCortex: Es un criptovirus o secuestrador (ransomware), un tipo de software que cifra datos y archivos almacenados en el equipo de la víctima y los mantiene inaccesibles salvo que se pague un rescate. Fue descubierto por Michael Gillespie en mayo del año pasado. También cambia el nombre de todos los archivos encriptados añadiendo la extensión «.aes128ctr»; por ejemplo, cambia el nombre de «1.jpg» por «1.jpg.aes128ctr». Asimismo, crea un aviso de rescate, el archivo «!!!_READ_ME_!!!.txt» y lo pone en carpetas que contienen archivos cifrados. Las ciberamenazas del grupo criptovirus son las que más quebraderos de cabeza están dando a la ciberseguridad, pues combinan funcionalidades manuales y automáticas, por lo que son un ciberataque muy impredecible.

VPNFilter: El Internet de las cosas (Internet of things, IoT) es una de las mayores revoluciones tecnológicas de la historia, pero tampoco está exento de los ciberataques. El más frecuente es VPNFilter, un programa malicioso que ataca a los enrutadores o direccionadores (routers) con vulnerabilidad. VPNFilter está diseñado para infectar diferentes enrutadores. Se estima que puede haber afectado a más de un millón de enrutadores en todo el mundo. Este programa malicioso puede robar datos personales y, además, implementa un interruptor de emergencia (kill switch), un sistema diseñado para dejar inoperativo o incluso destruir remotamente el enrutador. También puede resistir un proceso de reinicio del dispositivo.

Otras definiciones

Anfitrión | El término anfitrión se usa en informática para referirse a las computadoras u otros dispositivos (tabletas, móviles, portátiles) conectados a una red que proveen y utilizan servicios de esta. |

Virus | Un virus o virus informático es un software que tiene por objetivo alterar el funcionamiento normal de cualquier tipo de dispositivo informático sin el permiso o el conocimiento del usuario, principalmente con fines maliciosos sobre el dispositivo. |

Cortafuego | Un cortafuego (firewall) es la parte de un sistema informático o una red informática que está diseñada para bloquear el acceso no autorizado y permitir al mismo tiempo comunicaciones autorizadas. |

Forense | Es un análisis o una rama de la informática que se encarga del estudio de las comunicaciones y las redes, con el fin de lograr una captura de tráfico, registros y análisis de eventos de red para descubrir el origen de un incidente o ataque para ser utilizado luego como evidencia digital. |

Equipo azul | Equipo azul (seguridad defensiva) es el equipo de seguridad que defiende a las organizaciones de ataques de una manera proactiva. |

Equipo rojo | Equipo rojo es un concepto que procede del entorno militar y refiere el equipo contrario al equipo azul. Estos equipos se utilizan en el entorno de las actividades de simulaciones de guerra, en las que el equipo rojo tiene el rol de atacante y el azul, el de defensor. |

Diario | En informática se usa el término diario (log) para referirse a la grabación secuencial en un archivo o en una base de datos de todos los acontecimientos (eventos o acciones) que afectan a un proceso particular (aplicación, actividad de una red informática, etc.). |

SIEM | SIEM significa ‘sistema de gestión de eventos e información de seguridad’. Las soluciones SIEM se basan en detectar actividades sospechosas que amenazan los sistemas de una empresa y en resolverlas de manera inmediata. Con SIEM se puede garantizar la seguridad de la red de la empresa y también el cumplimiento de la normativa de seguridad. |

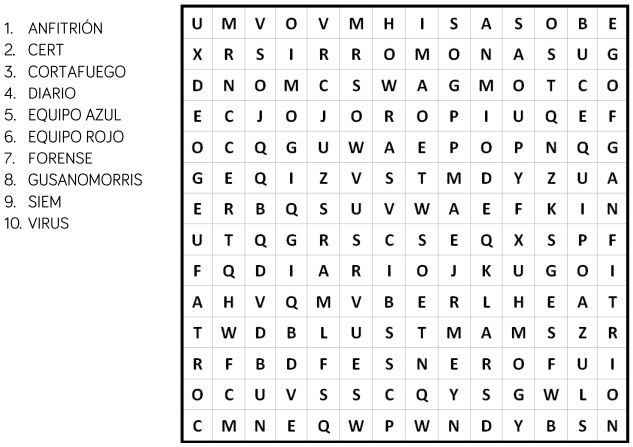

Y ahora proponemos un poco de ocio para los más osados.

CIBERSOPA

Encuentre estos términos que han ido evolucionando desde los inicios de la ciberseguridad:

CRUCIGRAMENAZAS

Encuentre los posibles tipos de amenaza que se dan en la actualidad, descritos en el artículo anterior:

Referencias

- https://www.ccn-cert.cni.es/comunicacion-eventos/articulos-y-reportajes/658-red-cert-garantia-de-seguridad-en-todo-el-mundo/file.html

- https://www.incibe.es/sites/default/files/contenidos/guias/doc/guia_glosario_ciberseguridad_metad.pdf

- https://www.kaspersky.es/blog/que-es-un-keylogger/635

- https://ciberseguridad.com/amenzas/shoulder-surfing/

- https://es.malwarebytes.com/emotet/

- https://news.sophos.com/en-us/2019/05/03/megacortex-ransomware-wants-to-be-the-one/

- https://news.sophos.com/en-us/2019/05/10/megacortex-deconstructed-mysteries-mount-as-analysis-continues/

- https://www.arkalabs.cl/megacortex-un-nuevo-ransomware-dirigido

- https://blog.talosintelligence.com/2018/05/VPNFilter.html

- https://www.voiper.es/noticias/2020/05/07/los-ciberataques-mas-comunes-2