Boletines de la Oficina de Seguridad

Servicio de Salud de las Islas Baleares

Boletines de la Oficina de Seguridad

En el año 2010 el Servicio de Salud de los Islas Baleares (IB-SALUT) se fijó el compromiso de mejorar la oferta de los servicios sanitarios y de garantizar una asistencia moderna, de calidad y próxima al ciudadano, con la finalidad de cumplir las expectativas de los ciudadanos en salud. En este sentido, los sistemas informáticos están pasando a ser uno de los activos más preciados en la sanidad pública.

Garantizar la confidencialidad, la disponibilidad y la integridad de la información sanitaria se hace cada vez más necesario.

Así pues, y con el objetivo de establecer un entorno seguro para el tratamiento de la información sanitaria, existe una unidad especializada para la prestación de los servicios de gestión y apoyo al área de seguridad y tecnologías de la información.

Últimos boletines de seguridad de la información

Boletín núm. 131. Robo de identidad digital: estrategias y herramientas efectivas

En el sector sanitario, la información es un activo invaluable, pues no solo incluye datos personales de los pacientes, sino también historiales médicos detallados, resultados de pruebas y tratamientos. Lamentablemente, esta riqueza de información convierte a los profesionales sanitarios en objetivos atractivos para los ciberdelincuentes que buscan robar identidades digitales. Este boletín tiene como...

Boletín núm. 130: Seguridad en el uso de dispositivos conectados

En un mundo cada vez más conectado, los dispositivos wearables (en español, conectados o tecnológicos) han revolucionado la forma en que monitoreamos nuestro bienestar físico y hábitos diarios. Desde relojes inteligentes hasta pulseras de actividad y monitores de salud, estos dispositivos portátiles recopilan una cantidad significativa de datos personales, incluyendo ubicaciones geográficas, patrones...

Boletín núm. 129: Seguridad en el uso de plataformas de videoconferencia

En este boletín mensual de seguridad de la información se ofrecen una serie de consejos prácticos sobre cómo mantener seguras las reuniones y datos compartidos en Microsoft Teams La creciente dependencia de las videoconferencias Con el aumento del trabajo remoto y la educación virtual, las plataformas de videoconferencia han ganado una popularidad sin precedentes. Por ello, esta tendencia...

Boletín núm. 128: El papel del factor humano en la ciberseguridad

En este boletín mensual de seguridad de la información se abordará el tema de los riesgos asociados al factor humano dentro de la ciberseguridad. El eslabón más débil Dentro del mundo de la ciberseguridad, el factor humano es uno de los mayores riesgos. A pesar de los avances tecnológicos y las medidas de seguridad implementadas, los errores humanos facilitan el acceso de ciberdelincuentes y...

Boletín núm. 127: Riesgos de la utilización de plataformas de IA gratuitas

En este boletín mensual de seguridad de la información abordaremos el tema relacionado con los riesgos asociados al uso de plataformas de inteligencia artificial (IA) gratuitas. ¿Qué son las plataformas de IA gratuitas? Las plataformas de IA gratuitas son aquellas que ofrecen servicios en línea en las que permiten a los usuarios acceder a las herramientas de la inteligencia artificial sin ningún coste...

Boletín núm. 126: Rosco de la ciberseguridad (3/3)

En este Boletín mensual de seguridad de la información se abordarán los temas esenciales de seguridad informática y protección de datos por medio de un enfoque dinámico que hemos llamado el rosco de la cibereguridad. Al igual que en los concursos donde se responde por letras, cada mes exploraremos palabras clave en orden alfabético, proporcionando una definición breve pero concisa de términos...

Boletín núm. 125: Semana de la Ciberseguridad

La Oficina de Seguridad, con motivo del Día de la Ciberseguridad (30 de noviembre),celebra la Semana Temática de la Ciberseguridad, para la que se han organizado actividades que se llevarán a cabo entre el 25 al 29 de noviembre. Con el objetivo de sensibilizar, capacitar y proteger a todos los usuarios del sistema sanitario, esta semana estará dedicada a la protección de la información en el...

Boletín núm. 124: Rosco de la ciberseguridad (2/3)

En este Boletín mensual de seguridad de la información se abordarán los temas esenciales de seguridad informática y protección de datos por medio de un enfoque dinámico que hemos llamado el rosco de la cibereguridad. Al igual que en los concursos donde se responde por letras, cada mes exploraremos palabras clave en orden alfabético, proporcionando una definición breve pero concisa de términos...

Boletín núm. 123: buenas prácticas sobre el uso de cookies en el entorno laboral

¿Qué son las cookies? Cookie o galleta es un término que se refiere al uso de dispositivos y recuperación de datos en los equipos de los usuarios y que está relacionado de manera significativa con la privacidad de las personas. Las galletas tienen la finalidad de permitir a los prestadores de servicio obtener información de los usuarios con distintas casuísticas. ¿Son iguales todas las...

Boletín núm. 122: Rosco de la ciberseguridad (1/3)

En los próximos números del Boletín Informativo se abordarán los temas esenciales de seguridad informática y protección de datos por medio de un enfoque dinámico, que hemos llamado el rosco de la ciberseguridad. Al igual que en los concursos donde se responde por letras, cada mes exploraremos palabras clave en orden alfabético, proporcionando una definición breve pero concisa de términos...

Boletín núm. 121: Cursos de seguridad informática y protección de datos.

La era digital, en la que vivimos, está en constante evolución. Con ello la seguridad de la información se ha convertido en una de las principales preocupaciones que deben tener tanto las personas como las organizaciones. Esto se debe a que en nuestro día a día se incrementa el uso de la tecnología y consiguientemente la cantidad de datos personales y confidenciales que circulan y usamos en...

Boletín núm. 120: consejos de seguridad para el verano

El verano es la época del año en la que la gran mayoría disfrutan de unas merecidas vacaciones para descansar, desconectar y disfrutar del sol, la playa, las montañas o de una buena escapada a la ciudad. Aprovechamos las vacaciones para relajarnos y compartir esos momentos con nuestros amigos y seguidores en redes sociales. Pero ojo, porque mientras se está relajado, los ciberdelincuentes aprovechan ese...

Boletín núm. 119: Comprendiendo los metadatos y su importancia

Introducción Los metadatos son un tipo de datos que proporcionan información sobre otros datos, es decir, se puede pensar en los metadatos como los datos que hablan acerca de los datos, que van junto a un fichero o documento y lo describen. Este tipo de datos no contienen el contenido real de los archivos sino que más bien contienen información descriptiva sobre estos elementos. Aunque parezca...

Boletín núm 118: Qué es el phishing, cómo identificarlo y cómo evitarlo

Introducción El phishing es un término inglés referido a un tipo común de ciberataque dirigido mayoritariamente a las personas mediante correo electrónico, mensajes de texto, llamadas telefónicas y otras formas de comunicación, que busca engañar al destinatario de la comunicación con el objetivo de que este haga alguna acción encaminada a revelar datos personales, bancarios, credenciales de...

Boletín núm. 117: Preguntas frecuentes sobre protección de datos

Introducción Las preguntas frecuentes, denominadas comúnmente con su acrónimo en inglés FAQ (frequently asked questions), son una compilación de información organizada en forma de preguntas y respuestas. Este recurso es ampliamente utilizado en diversos campos y plataformas para abordar las dudas más comunes que pueden tener los usuarios o interesados en un tema específico. Las FAQ son una...

Boletín núm. 116: Primer reglamento sobre la inteligencia artificial

Introducción El pasado 13 de marzo de 2024, el Parlamento Europeo marcó un hito al aprobar el primer reglamento de la inteligencia artificial (IA), y marcó así el inicio de una nueva era de regulación con especial relevancia en el sector de la salud. Uso seguro y ético de la IA La Ley europea de IA enfatiza la importancia de implementar el uso seguro y ético de la IA, con medidas que...

Boletín núm. 115: Datos biométricos, escaneo del iris y sus consecuencias

Introducción El iris determina el color de los ojos de cada persona, ya que, en la superficie, visto de cerca, se pueden observar patrones muy particulares; tan particulares que son únicos en cada persona, incluso son diferentes el izquierdo del derecho. Por poner un ejemplo, otro rasgo parecido de los humanos al mismo nivel serían las huellas dactilares. Funcionamiento del escáner del iris Por...

Boletín núm. 114: Precaución en las compras por internet

Introducción Con el aumento vertiginoso del comercio electrónico impulsado por la velocidad de la tecnología y la conveniencia de la era digital, comprar por internet desde la comodidad de nuestro hogar se ha convertido en una norma para muchas personas. Sin embargo, este floreciente mercado también ha dado lugar a oportunidades para los ciberdelincuentes de explotar a los compradores en línea...

Boletín núm. 113: Semana de la Protección de Datos

El Servicio de Protección de Datos conmemora el Día Internacional de la Protección de Datos en Europa, que se celebra el 28 de enero, con el propósito de educar y prevenir a los usuarios contra posibles ataques informáticos. Para sensibilizar, educar y salvaguardar a los usuarios del Servicio de Salud, hemos dedicado esta semana a la protección de datos sanitarios. Dada la naturaleza altamente...

Boletín núm. 112: Recomendaciones de publicaciones en redes sociales

Introducción Las redes sociales en la era digital se han convertido en una herramienta poderosa para la comunicación y la colaboración en las entidades y colectivos ciudadanos; por medio de estas se facilita el contacto con el público, con lo que se refuerza la relación, aumenta la comunicación interna y externa, se fortalecen los vínculos, y se aporta información relevante para mejorar la...

Boletín núm. 111: Riesgos de las aplicaciones de mensajería instantánea

Introducción En la actual era digital, las aplicaciones de mensajería han revolucionado el modo como nos comunicamos, tanto en el ámbito laboral como en el personal. Esta revolución ha comportado cambios que han aportado múltiples beneficios en ambos ámbitos. Sin embargo, a pesar de la utilidad que han demostrado, el uso generalizado también conlleva riesgos, que los usuarios deben tener en...

Boletín núm. 110: Informe de la situación actual sobre ciberataques en España

En los últimos años la ciberseguridad se ha ido afianzando como una de las prioridades de las empresas en España y alrededor del mundo. Se constata con el aumento de la inversión y participación de las empresas y organismos públicos y con la inclusión de los responsables de seguridad informática en los comités de dirección de las empresas. Los nuevos modelos de trabajo y las amenazas...

Boletín núm. 109: Transferencias internacionales con los Estados Unidos y el sector de la salud

La Oficina de Seguridad del Servicio de Salud es muy consciente que, en la era digital actual, las transferencias internacionales de datos son una parte esencial de muchas operaciones comerciales y del sector de la salud. Este Boletín Informativo se centra en la importancia de garantizar la seguridad de la información al transferir datos con los Estados Unidos en el contexto del sector de la...

Boletín núm. 108: Formaciones técnicas para el personal del Servicio de Salud impartidas durante el 2023 y planificadas hasta febrero del 2024

La Oficina de Seguridad del Servicio de Salud, como se avanzó en mayo en el Boletín Informativo número 104, ha seguido impartiendo sesiones de formación de seguridad técnica especializada para el personal de la organización. Por medio de este boletín informamos sobre las sesiones impartidas durante el año 2023 y las planificadas hasta febrero del 2024. Sesiones impartidas Protección de...

Boletín núm. 107: firma electrónica y certificados digitales en el ámbito del Servicio de Salud de las Islas Baleares

En un mundo donde la digitalización avanza a pasos agigantados, la seguridad y autenticidad de la información se vuelven más cruciales que nunca. En este contexto, los certificados electrónicos y la firma digital emergen como herramientas esenciales para garantizar la integridad de los datos y la validez legal en entornos digitales. Los certificados electrónicos permiten acreditar la identidad de...

Boletín núm. 106: la importancia de la monitorización de ciberamenazas

Una amenaza cibernética es un acto malicioso que busca dañar, interrumpir u obtener acceso no autorizado a un sistema informático o red. Las consecuencias en caso de tener éxito pueden ser desastrosas, con pérdidas financieras, daños a la reputación y en algunos casos daños físicos. Por ello, es crucial tomar en serio estos ataques y para reducir su impacto se hace uso de la monitorización y la detección de...

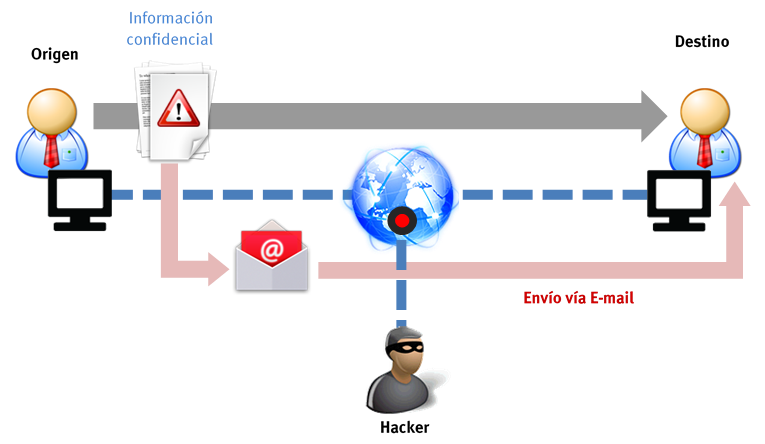

Boletín núm. 105 La importancia del correo electrónico en las organizaciones y los riesgos asociados al mal uso

El correo electrónico es una herramienta fundamental en el mundo laboral ya que permite la comunicación eficiente y rápida entre los miembros de las organizaciones y proveedores externos. Sin embargo, su uso inadecuado en el ámbito del Servicio de Salud de las Islas Baleares puede tener consecuencias graves para la seguridad de la información y la reputación del organismo. El mal uso del correo...

Boletín núm. 104 Formaciones técnicas para el personal del Servicio de Salud de 2022 y primer cuatrimestre de 2023

La Oficina de Seguridad del Servicio de Salud, como se avanzó en enero del año pasado en el Boletín Informativo, número 92, ha seguido impartiendo sesiones de formación de seguridad técnica especializada para el personal de la organización. Por medio de este Boletín informamos sobre las sesiones impartidas durante el año 2022 y los primeros cuatro meses del 2023. Criptografía (17/01/2022) La...

Boletín núm.103 Blockchain y cómo se aplica al sector de la salud.

¿Qué es el blockchain? El blockchain (cadena de bloques, en español) es una tecnología que permite llevar un registro seguro, descentralizado, sincronizado y distribuido de las operaciones digitales que realicemos, sin necesidad de la intervención de terceros (por ejemplo, los bancos). Los bloques que componen la cadena se encuentran cifrados y conectados entre sí, de tal manera que permite la...

Boletín núm.102 Ventajas de los gestores de contraseñas: cómo mantener sus datos seguros y protegidos

En la era digital, mantener los datos seguros y protegidos es de suma importancia. Con el creciente número de cuentas y contraseñas en línea, recordarlas todas puede ser difícil. En estos casos es cuando los gestores de contraseñas resultan útiles. Los gestores de contraseñas son programas que le ayudan a almacenar y gestionar todas las contraseñas en un solo lugar. Ofrecen varias ventajas que...

Boletín núm. 101 Aprobada la Directiva NIS2 relativa a medidas de ciberseguridad

El 27 de diciembre de 2022 se publicó en el Diario Oficial de la Unión Europea la Directiva (UE) 2022/2555 del Parlamento Europeo y del Consejo, relativa a las medidas destinadas a garantizar un nivel común elevado de ciberseguridad en toda la Unión. Esta Directiva también se conoce como NIS2, por la sigla inglesa de Network and Information Security. La Directiva NIS2 establece obligaciones de...

Boletín núm.100 - Semana de la Protección de Datos

La Oficina de Seguridad celebra el Día Internacional de la Protección de Datos en Europa (28 de enero)con el objetivo de formar y prevenir a los usuarios de ser víctimas de ataques informáticos. En aras de concienciar, formar y proteger a todos los usuarios del Servicio de Salud, hemos enfocado esta semana en la protección de datos del sector sanitario. Dado que este es uno de los sectores con...

Boletín núm.99 - Nueva guía de la AEPD dirigida a los profesionales del sector sanitario

La Agencia Española de Protección de Datos (AEPD) ha publicado la Guía para profesionales del sector sanitario, un documento que responde las dudas más frecuentes con relación al tratamiento de los datos que puedan tener los profesionales que prestan servicios sanitarios. Los destinatarios de esta guía son principalmente profesionales de la salud que desempeñen sus funciones a título...

Boletín núm.98 - Consejos de seguridad para el verano

La Oficina de Seguridad le ofrece consejos para que disfrute de unas vacaciones más ciberseguras y prevenga ser víctima de ataques informáticos. Vaya con cuidado con la ingeniería social: en general, desconfíe de los mensajes no solicitados (correo electrónico, SMS…), pues podría ser víctima de algún ataque de phishing. Por ello, nunca facilite información sensible —número de cuenta bancaria, claves...

Boletín núm.97 - Vectores de ataque informáticos

Un vector de ataque informático es el medio escogido por los ciberdelincuentes, hackers o piratas informáticos para transmitir al equipo objetivo (cualquier dispositivo conectado a la red) un código malicioso, que les permitirá tomar el control total o parcialmente de ese equipo y explotarlo para sus fines, sean estos económicos o de cualquier otra índole. Los vectores de ataque son, por tanto,...

Boletín nº96 - Nuevo informe diario de correos en cuarentena

Los correos de suplantación de identidad (phishing) pretenden obtener datos confidenciales y sensibles de los usuarios, mientras que los correos basura(junk mailo spam) son aquellos que se envían aleatoriamente en procesos por lotes. Este es un riesgo al que están expuestos todos los usuarios con cuenta de correo. Es un modo extremadamente eficiente y barato de comercializar cualquier...

Boletín nº95 - Lista de los principales peligros tecnológicos para la salud en 2022

Durante los últimos años han aumentado notablemente los riesgos informáticos para los organismos públicos, las empresas y los usuarios particulares; por ello se espera que el año 2022 no sea una excepción. El sector sanitario es un entorno altamente complejo en términos de procesos, lo cual, sumado al hecho de que tiene una actividad constante durante todo el año, provoca que este tipo de...

Boletín nº94 - Denunciar posibles casos de phishing

El phishing, o suplantación de identidad, es una de las técnicas de ataque por medio del correo electrónico. Los ciberdelincuentes envían un correo electrónico simulando ser una entidad legítima con la finalidad de obtener información personal de los usuarios. Este tipo de ataque generalmente se lleva a cabo por medio de la suplantación de la identidad de una persona o de un organismo...

Boletín nº93 - Principales amenazas de seguridad para el sector de la salud

Debido a la cantidad de datos sensibles que se tratan y a la dificultad para implantar íntegramente las medidas de seguridad, el sector de la salud se ha convertido en uno de los objetivos principales de los ciberdelincuentes. Además, la digitalización acelerada provocada por la situación pandémica en la que nos encontramos ha hecho que aumente el número de ciberataques recibidos. Como se recoge en...

Boletín nº92 - Formaciones técnicas para el personal del Servicio de Salud Segundo semestre 2021

La Oficina de Seguridad del Servicio de Salud, como se avanzó en junio en el Boletín nº86 - Formaciones técnicas para personal TIC (primer semestre 2021), ha seguido impartiendo sesiones formación de seguridad técnica especializada para el personal de la organización. Por medio de este boletín le informamos sobre las sesiones hechas en el último semestre de 2021. Cómo prevenir el malware...

Boletín nº91 - Dispositivos médicos inteligentes

En el Dictamen 8/2014 sobre la evolución reciente de la Internet de los objectos del Grupo de Trabajo sobre Protección de Datos del Artículo 29 se define The Internet of Things (‘Internet de las Cosas’) como toda infraestructura en la que múltiples sensores incorporados a dispositivos comunes y cotidianos registran, someten a tratamiento, almacenan y transfieren datos e interactúan con otros...

Boletín nº90 - Registro de actividades de tratamiento

El 25 de mayo de 2018 entró en vigor el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos (RGPD) y por el que se deroga la Directiva 95/46/CE. Asimismo, el 6 de diciembre de 2018 entró en vigor en España la Ley...

Boletín nº89 - Campañas de phishing

El phishing, o suplantación de identidad,es una de las técnicas de ataque por medio del correo electrónico. Los ciberdelincuentes envían un correo electrónico simulando ser una entidad legítima con la finalidad de obtener información personal de los usuarios. Este tipo de ataque, generalmente, se lleva a cabo por medio de la suplantación de la identidad de una persona o de un organismo...

Boletin nº88 - ¿Qué es el spear phishing?

Últimamente se han detectado varios ataques de spear phishing hacia las empresas proveedoras del Servicio de Salud de las Islas Baleares. Estos ataques de ingeniería social son bastante difíciles de identificar porque van dirigidos directamente contra las empresas proveedoras y, como norma general, no pasan por nuestros sistemas. Por ello, solo nos damos cuenta si la empresa nos reporta el...

Boletín nº87 - Consejos de seguridad para el verano

La llegada del verano suele ser sinónimo de vacaciones y de desconexión del trabajo y de las rutinas diarias. Pero hay un aspecto en el que no puede bajar la guardia —y mucho menos en vacaciones—, que es la seguridad de la información y de sus sistemas y dispositivos móviles, pues los atacantes no se toman descansos. Desde la Oficina de Seguridad le ofrecemos consejos para que disfrute de unas vacaciones más...

Boletín nº86 - Formaciones técnicas para personal TIC (primer semestre 2021)

La Oficina de Seguridad ha establecido, dentro del Plan de formación 2020/2022, la planificación de jornadas de formación técnica especializada para el personal TIC del Servicio de Salud de las Illes Balears. Estas se hacen en línea y con una periodicidad mensual, desde noviembre de 2020 hasta abril del 2022. Por medio de este boletín os introduciremos a las sesiones de formación llevadas a...

Boletin nº85 - Sesión «Y… ¿si fueran tus datos?»

¿Tratas los datos y los sistemas de información como te gustaría que los trataran los compañeros que tienen acceso a tus datos, a los de tus familiares y/o allegados? ¿te gustaría que tus datos no estuvieran disponibles cuando necesitaras asistencias? ¿te gustaría que tu historia clínica se publicara en Internet? ¿qué medidas de seguridad tienes en cuenta en tu puesto de trabajo? Estas y más...

Boletín nº84 - Aumento de casos de phishing en el sector sanitario

El sector de la salud cumple un papel significativo para el bienestar de una sociedad. Esto lo convierte en un blanco perfecto para la extorsión por medio de cualquier tipo de ataque de ingeniería social, dado que, como la interrupción en la continuidad de los servicios que brindan puede tener un impacto severo para la comunidad, se puede generar la necesidad de resolver con urgencia cualquier tipo...

Boletín nº83 - Riesgos y amenazas en productos no actualizados y fuera de soporte

En el ecosistema de productos tecnológicos de que disponen las entidades puede haber productos cuyo soporte haya finalizado o sea necesario actualizar el sistema operativo. Esta situación suele ocurrir periódicamente y provoca que las entidades tengan que esforzarse para mantener en condiciones óptimas su base de tecnología y productos. Los fabricantes desarrollan y publican actualizaciones...

Boletín nº82 - Sesiones técnicas para personal TIC - Gestión de incidentes de seguridad

Dentro de su plan de formación, concienciación y sensibilización, el pasado noviembre la Oficina de Seguridad de la Información del Servicio de Salud de las Islas Baleares impartió la sesión «Gestión de incidentes de seguridad» para hacer llegar al personal del organismo el procedimiento a seguir para identificar, notificar y gestionar incidentes de seguridad. En este número del Boletín se...

Boletín nº81 - Derecho de oposición al tratamiento de datos personales con fines de vigilancia y control sanitario en la entrada de pasajeros en los puertos y aeropuertos de las Islas Baleares

Debido a la crisis sanitaria provocada por la COVID-19, el Gobierno de les Islas Baleares ha implantado una serie de medidas de protección de la salud pública que incluyen restricciones en la entrada de pasajeros en los puerto y aeropuertos de las Islas Baleares (Decreto 21/2020, de 14 diciembre, de la presidenta de las Islas Baleares, por el que se establecen limitaciones a la entrada en las...

Boletín nº80 - Buenas prácticas en el teletrabajo

Según el Real decreto ley 28/2020, de 22 de septiembre, de trabajo a distancia se define el trabajo a distanciacomo la «forma de organización del trabajo o de realización de la actividad laboral conforme a la cual esta se presta en el domicilio de la persona trabajadora o en el lugar elegido por esta, durante toda su jornada o parte de ella, con carácter regular». Asimismo, también define el...

Boletín nº79 - Usos correctos en la Historia Clínica desde un punto de vista de la protección de datos

Según el artículo 14.1 de la Ley 41/2002, de 14 de noviembre, básica reguladora de la autonomía del paciente y de derechos y obligaciones en materia informática y documentación clínica (en adelante, LAP), «la historia clínica comprende el conjunto de documentos relativos a los procesos asistenciales de cada paciente».En la historia clínica se incorpora toda la información para conocer estado de...

Boletín nº78 - Propuestas de antivirus gratuitos para ordenadores personales

La crisis de la COVID-19 ha reabierto a nivel mundial todo tipo de ataques y campañas de suplantación que pone en peligro a millones de ordenadores y sistemas de todo el mundo y, especialmente, cuentas de todo tipo de usuarios. Es un buen momento para revisar nuestra seguridad, también a nivel doméstico. Conviene actualizar nuestras opciones de protección con un buen antivirus. Si bien las...

Boletín nº77 - Sesiones «Micro LOPD»

A lo largo del mes de junio de 2020, la Oficina de Seguridad ha impartido, como hito en su plan de formación anual, las denominadas sesiones «Micro LOPD». Este nuevo formato trata de difundir, desde un punto de vista de protección de datos, la manera de actuar ante situaciones comunes y muy concretas sobre las que hay cierta incertidumbre operativa y no se dispone de una directriz clara al...

Boletín nº76 - Entretenimiento en historia de la ciberseguridad: del primer virus a las amenazas actuales

Llegó un verano atípico y con más opciones para disponer de tiempo libre y buscar distracción. Proponemos un par de pasatiempos relacionados con los orígenes y la evolución de la ciberseguridad. Pero antes les contamos cómo empezó todo. En 1988 tan solo había unos 70.000 anfitriones (hosts) interconectados. Hasta ese momento la seguridad no había sido un aspecto a tener en cuenta. El 2 de...

Boletín nº75 - Consejos de seguridad para el verano

Los ciberdelincuentes no se toman vacaciones. De hecho, el verano es una de sus épocas del año preferidas. Durante la época estival aumentan los ciberataques de manera considerable. Es por ello que se deben extremar las precauciones en lo que respecta a la seguridad de nuestros sistemas y de la información que contienen. Desde la Oficina de Seguridad queremos ofrecer una serie de consejos para...

Boletín nº74 - Instituto Nacional de Ciberseguridad de España (INCIBE)

El Instituto Nacional de Ciberseguridad de España, MP, SA, (INCIBE) es uno de los instrumentos del Gobierno de España que está al servicio de empresas privadas, entidades públicas y ciudadanos ofreciendo soporte en materia de ciberseguridad, principalmente a aquellos que gestionan infraestructuras críticas. La misión de INCIBE se centra en reforzar la ciberseguridad, la confianza y la...

Boletín nº73 - El Servicio de Salud de las Islas Baleares crea un centro de operaciones de seguridad (SOC

En los últimos años, los ciberataques están a la orden del día en todo el mundo. Los ataques a empresas y administraciones han crecido exponencialmente, lo que supone una amenaza para todas las áreas de trabajo que forman parte de los sistemas de información. Actualmente, todas las organizaciones se enfrentan a un amplio abanico de amenazas de ciberseguridad. La acelerada y constante evolución de estas...

Boletín nº 72 - Buenas prácticas en el uso del correo electrónico

Últimamente se ha detectado un aumento de las campañas de envío masivo de correos electrónicos maliciosos aprovechando la situación actual causada por la COVID-19. Generalmente, estos correos aparentan ser legítimos, pero tienen el objetivo de atraer la atención de los usuarios y, con ello, conseguir acceder a información confidencial, infectar los dispositivos y/o llevar a cabo ataques contra...

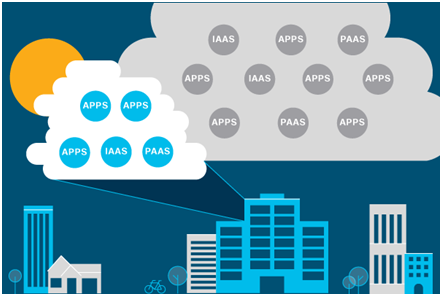

Boletín nº70 - Computación en la nube

La computación en la nube (cloud computing) consiste en la disposición de aplicaciones, plataformas o infraestructura a cargo de un proveedor que ofrece recursos informáticos, especialmente el almacenamiento de datos. Los servicios que ofrece la computación en la nube pueden clasificarse en tres grupos: Software como servicio (SaaS, por el inglés software as a service) es un modelo de...

Boletín nº69 - ¿Cómo es de segura su contraseña?

La fecha de su aniversario, el nombre de un familiar o simplemente la palabra contraseña son algunas de las claves de acceso más usadas por los usuarios, pero utilizarlas es realmente una decisión peligrosa. Si se produce un ciberataque de fuerza bruta —que consiste en probar todas las combinaciones posibles hasta encontrar la que permite el acceso—, el ciberdelincuente no tardaría ni cinco...

Boletín nº68 - Entretenimiento y seguridad de la información

La seguridad de la información consiste en un conjunto de medidas preventivas y reactivas con el objetivo de proteger los sistemas y la información contra el acceso, la utilización, la divulgación o la destrucción no autorizados. Las posibles consecuencias son la pérdida de credibilidad ante los clientes de una organización, la pérdida de posibles negocios, demandas e incluso la quiebra de...

Boletín nº67 - Consejos de seguridad para el verano

Ha llegado el verano y, por lo tanto, también las vacaciones: es el momento de desconectar del trabajo y de las rutinas diarias. Sin embargo, no hay que relajar la protección de los sistemas y de la información que contienen. Igual que los ladrones convencionales con los hogares, los ciberdelincuentes aprovechan estos momentos para perpetrar sus acciones. Como es habitual, la Oficina de...

Boletín nº66 - Buenas prácticas en el uso de los sistemas de información: herramientas corporativas

Gracias al auge de herramientas y servicios en la nube, los usuarios disponen de una mayor variedad de recursos, que se amolda a diferentes necesidades y gustos. Esto produce el efecto conocido como “shadow IT”, un concepto que se refiere al conjunto de sistemas tecnológicos, dispositivos, programas, aplicaciones y servicios en la nube que están fuera del control del departamento de tecnología de la...

Boletín nº 65 - Ley orgánica 3/2018

Ley orgánica 3/2018 El 6 de diciembre de 2018 entró en vigor en España la Ley orgánica 3/2018, de 5 de diciembre, de protección de datos personales y garantía de los derechos digitales, la cual ha derogado (con excepción de los artículos 23 y 24) la hasta ahora vigente Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal, y tiene por objeto: Adaptar el...

Boletín nº 64 - Buenas prácticas en el uso de los sistemas de información: uso del móvil corporativo

Todo usuario tiene asumida la necesidad de tener instalado un antivirus en el ordenador. Sin embargo, no tiene la misma percepción de esta necesidad cuando se trata del teléfono móvil, a pesar de que también puede recibir código malicioso. En junio de 2014, la Guardia Civil comunicó que el virus de la policía, similar al que infecta los ordenadores y exige un rescate, se había extendido a los...

Boletín nº 63 - Buenas prácticas en el uso de los sistemas de información: el correo electrónico corporativo

Recientemente, el Equipo de Respuesta a Incidentes del Centro Criptológico Nacional (CCN-CERT) ha anunciado que había detectado una campaña de phishing contra el sector sanitario enfocada a robar credenciales. La metodología del ataque suele ser por medio de la técnica de correo electrónico spoofing, que consiste en enviar un correo simulando que lo remite una cuenta diferente a fin de...

Boletín nº. 62 - Buenas prácticas en el uso de los sistemas de información: uso de unidades en red compartidas vs. unidades de disco local

Segons l’Institut Nacional de Ciberseguretat d’Espanya (INCIBE), les causes més freqüents de la pèrdua de dades són l’esborrament accidental i les fallades dels dispositius. Altres causes solen ser els atacs per mitjà de codi maliciós (com és el cas del conegut ransomware, o programari de segrest) i els efectes d’alguna catàstrofe natural o d’un fenomen meteorològic (com ara un incendi, una...

Boletín n.º 61 - año 2018 - Entretenimiento y seguridad de la información

La tecnología de la información y las comunicaciones tiene un papel protagonista en la sociedad contemporánea. Eficiencia, mejores comunicaciones y productividad son algunas de las características de las que podemos beneficiarnos: el avance de las nuevas tecnologías permite hacer tareas cotidianas telemáticamente, como comprar entradas para espectáculos, reservar vuelos, acceder a la banca...

Boletín n.º 60 - año 2018 - ¿Protegemos debidamente la información sensible que enviamos a través del correo electrónico?

El correo electrónico es una herramienta indispensable en nuestro día a día y, como para toda herramienta corporativa, es necesario definir un uso correcto y seguro de la misma, ya que, además de abusos y errores no intencionados que puedan causar un perjuicio al Servicio de Salud, el correo electrónico se ha convertido en uno de los medios más utilizado por los ciberdelincuentes para llevar a...

Boletín n.º 59 - año 2018 - Con el Reglamento Europeo de Protección de Datos (RGPD) aumentan las limitaciones en el uso de aplicaciones móviles (apps) de mensajería.

Tras la entrada en vigor del RGPD el uso indebido de aplicaciones de mensajería instantánea, como WhatsApp, puede suponer graves sanciones para las empresas, máxime en el caso de los centros sanitarios, que tratan datos especialmente sensibles.

Boletín n.º 58 - año 2018 - Consejos de seguridad para el verano

El verano está a la vuelta de la esquina, entre otras cosas, para que todos podamos desconectar del trabajo y descansar merecidamente. Sin embargo, no debemos descuidar la seguridad de nuestra información. Piense que los cibercriminales y los incidentes de seguridad no cierran por vacaciones, así que, por favor, no bajemos la guardia.

Boletín n.º 57 - año 2018 - ¿Qué es el RGDP?

El 25 de mayo de 2018 entró en vigor el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos y por el que se deroga la Directiva 95/46/CE. Este tipo de reglamentos europeos, desde su entrada en vigor y aplicación, se...

Boletín n.º 56 - año 2018

Cursos básicos de seguridad Los profesionales requieren cada vez más el uso de sistemas de información para desempeñar sus funciones. Y cada vez son más las amenazas a las que se exponen los activos de información del Servicio de Salud. Desde la protección de los datos de carácter personal hasta la securización de un sistema informático, todos los empleados deberíamos tener ciertas nociones...

Boletín n.º 55 - año 2018

Seguridad: galletas informáticas (cookies) Actualmente, Internet es uno de los sectores más rentables de la economía en todo el mundo, más concretamente el de la publicidad en línea. Y es que, por medio de los dispositivos de almacenamiento llamados “galletas informáticas” (cookies) y la recuperación de datos, los prestadores de servicios obtienen datos relacionados con los usuarios, que...

Boletín n.º 54 - año 2018

Cifrado de dispositivos Dispositivos móviles Existen muchos tipos de dispositivos móviles. Hasta hace poco, en las empresas se utilizaban los ordenadores portátiles, pero actualmente casi todos los empleados usan teléfonos inteligentes (smartphones), para uso tanto personal como corporativo, y también existe una tendencia creciente en el uso de tabletas (tablets).

Boletín n.º 53 - año 2017

Campañas de software malicioso e ingeniería social En los últimos meses hemos detectado diversas campañas de ataques informáticos para infectar su ordenador a fin de conseguir acceder a este y cifrar los datos, con el objetivo de exigir posteriormente un rescate para recuperarlos.

Boletín n.º 52 - año 2017

Síntomas de una infección maliciosa en el ordenador Una de las preguntas más frecuentes que nos asaltan al darnos cuenta de que el ordenador no funciona con normalidad es si el equipo está infectado por algún virus. Por eso a continuación le ofrecemos una descripción de los síntomas principales que permiten detectar si el ordenador ha sido víctima de una infección:

Boletín n.º 51 - año 2017

Cómo navegar de forma segura por Internet Publicamos la edición número 51 de nuestro BOLETÍN INFORMATIVO y queremos aprovechar la oportunidad para hacer referencia al decálogo de seguridad publicado recientemente por el Centro Criptológico Nacional (CCN-CERT) para ofrecerles una serie de recomendaciones de seguridad para navegar de forma segura por Internet.

Boletín n.º 50 - año 2017

Cómo usar el móvil de forma segura y evitar ciberataques Publicamos (y celebramos) la edición número 50 de nuestro BOLETÍN INFORMATIVO y queremos aprovechar la oportunidad para ofrecerles diversas recomendaciones de seguridad sobre el uso del móvil, que sirven como buenas prácticas para protegerse de ciberataques.

Boletín n.º 49 - año 2016

Uso privado de los recursos corporativos En este número del BOLETÍN INFORMATIVO queremos recordar el buen uso del ordenador, del navegador y del correo electrónico, y de cualquier otro recurso informático puesto a nuestra disposición por el Servicio de Salud de las Islas Baleares.

Boletín n.º 48 - año 2016

Bloqueo del puesto de trabajo En este número del BOLETÍN INFORMATIVO recordamos la importancia de bloquear las estaciones de trabajo cuando nos ausentamos del puesto de trabajo, con el fin de evitar que otras personas puedan acceder a la información que manejamos y/o suplantarnos a trabajar con nuestro usuario.

Boletín n.º 47 - año 2016

Seguridad también en verano Publicamos la edición número 47 de nuestro BOLETÍN INFORMATIVO y queremos aprovechar la oportunidad para ofrecerles una serie de recomendaciones de seguridad que solemos descuidar durante las vacaciones de verano.

Boletín n.º 46 - año 2016

Uso de Internet La conexión a Internet es una herramienta de trabajo proporcionada por el Servicio de Salud para que los empleados puedan desempeñar sus tareas.

Boletín n.º 45 - año 2016

Uso del correo electrónico y peligros que implica El correo electrónico se ha convertido en una herramienta imprescindible tanto para el trabajo como en el ámbito personal o doméstico: permite enviar información en formatos diversos y de forma rápida y barata, y se puede usar desde cualquier ordenador, tableta, teléfono inteligente, dispositivos portables (wearable), etc.

Boletín n.º 44 (iOS) - año 2016

Seguridad en dispositivos móviles con sistema operativo iOS Como continuación del boletín anterior, presentamos diversas aplicaciones gratuitas* para terminales con sistema operativo iOS que le permitirán usar con más tranquilidad los dispositivos móviles y evitarán en la medida de lo posible que algún ciberdelincuente le robe sus datos.

Boletín n.º 44 (Android) - año 2016

Seguridad en dispositivos móviles con sistema operativo Android Es frecuente que descuidemos aspectos importantes de la seguridad a la hora de usar los dispositivos móviles (teléfonos o tabletas) en las tareas más cotidianas. En este número del BOLETÍN INFORMATIVO prestaremos especial atención a los dispositivos móviles con sistema operativo Android.

Boletín n.º 43 - año 2015

Puesto de trabajo despejado Con motivo de las próximas fechas, en las que disfrutaremos de unos días de descanso fuera de nuestro puesto de trabajo, en este número del BOLETÍN INFORMATIVO recordamos la impor-tancia de mantener una política de escritorios limpios o despejados.

Boletín n.º 42 - año 2015

Ley de protección de datos: videovigilancia En este BOLETÍN INFORMATIVO presentamos algunos aspectos significativos sobre el tratamiento de las imágenes captadas por los circuitos cerrados de televisión (CCTV) a las que se aplica la Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal (LOPD).

Boletín n.º 41 - año 2015

Uso de contraseñas seguras En este número del BOLETIN INFORMATIVO abordamos la problemática derivada del uso inadecuado de los identificadores de usuario y las contraseñas. Pese a ser la medida de seguridad más extendida para proteger los sistemas de información, es frecuente observar malas prácticas que hay que evitar para mejorar la seguridad de la información.

Boletín n.º 40 - año 2015

Decálogo de seguridad en verano Publicamos (y celebramos) la edición número 40 de nuestro BOLETÍN INFORMATIVO y queremos aprovechar la oportunidad para ofrecerles nuestro decálogo de seguridad de la información, a fin de disfrutar de las merecidas vacaciones de verano de un modo seguro. Estas son nuestras recomendaciones:

Boletín n.º 39 - año 2015

Advertencia sobre la propagación del virus informático Cryptolocker Se han dado casos de ataques por medio de mensajes de correo electrónico en los que se anima al receptor a descargarse un archivo adjunto, habitualmente comprimido (ZIP), que está infectado por un virus de la categoría ransomware.

Boletín n.º 38 - año 2015

Ley de protección de datos: los códigos tipo En este número del BOLETÍN INFORMATIVO presentamos los códigos tipo, que tienen por objeto adecuar lo que la normativa sobre protección de datos establece (Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal (LOPD) y su Reglamento de desarrollo, aprobado por el Real decreto 1720/2007, de 21 de diciembre) en cuanto a...

Boletín n.º 37 - año 2015

Ley de protección de datos: ficheros y registro de población de las AAPP En este número del BOLETÍN INFORMATIVO daremos a conocer el régimen de los ficheros y el registro de población de las administraciones públicas que prevé la Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal (LOPD), en la disposición adicional segunda.

Boletín n.º 36 - año 2014

Ley de protección de datos: régimen de infracciones y sanciones En este número del BOLETÍN INFORMATIVO daremos a conocer el régimen de infracciones y sanciones que prevé la Ley orgánica 15/1999, de 13 de diciembre, de protección de datos de carácter personal (LOPD), haciendo mención especial al régimen de infracciones de las administraciones públicas, a la prescripción del procedimiento...

Boletín n.º 35 - año 2014

Ley de protección de datos: órganos y ficheros de las comunidades autónomas En este número del BOLETÍN INFORMATIVO daremos a conocer los órganos de supervisión y control de ámbito autonómico, que actualmente son solo dos: la Agencia Vasca de Protección de Datos (DBEB-AVPD) y la Autoridad Catalana de Protección de Datos (APDCAT). En el n.º 33 del BOLETÍN INFORMATIVO dimos a conocer la Agencia...

Boletín n.º 34 - año 2014

Aprobado el nuevo Código de buenas prácticas El director general del Servicio de Salud ha dictado la Circular 1/2014, de 18 de agosto, por la que se aprueba el nuevo Código de buenas prácticas del Servicio de Salud en el uso de los sistemas de información y en el tratamiento de los datos de carácter personal.

Boletín n.º 33 - año 2014

Ley de protección de datos: la Agencia Española de Protección de Datos En este número del BOLETÍN INFORMATIVO daremos a conocer la Agencia Española de Protección de Datos (AEPD), su naturaleza y régimen jurídico, sus funciones y organización interna, y su potestad de inspección.

Boletín n.º 32 - año 2014

Ley de protección de datos: movimiento internacional de datos En este número del BOLETÍN INFORMATIVO analizaremos la regulación de las transferencias internacionales de datos, qué requisitos deben cumplir, qué excepciones habilitan la transferencia y cuáles son las decisiones de la Comisión Europea en este sentido, con mención a las entidades adheridas a los acuerdos de puerto seguro con los...

Boletín n.º 31 - año 2014

Ley de protección de datos: comunicación de datos entre administraciones públicas En el número anterior del BOLETÍN INFORMATIVO dimos a conocer los requisitos para crear, modificar y suprimir ficheros de titularidad pública. En este número trataremos sobre la “comunicación de datos entre administraciones públicas”, regulada en el artículo 21 de la Ley orgánica 15/1999, de 13 de diciembre, de...

Boletín n.º 30 - año 2014

Ley de protección de datos: creación, modificación y supresión de ficheros En el número anterior del BOLETÍN INFORMATIVO analizamos el concepto de fichero como ‘todo conjunto organizado de datos de carácter personal’. En este número veremos los requisitos para crear, modificar y suprimir ficheros de titularidad pública.

Boletín n.º 29 - año 2014

Ley de protección de datos: el concepto de fichero En este número del BOLETÍN INFORMATIVO introducimos el concepto de fichero, y en los números próximos continuaremos con los conceptos relacionados con la creación, la modificación o la supresión de ficheros.

Boletín n.º 28 - año 2014

Acreditación del curso en línea sobre el Código de buenas prácticas Curso en línea sobre el Código de buenas prácticas en el uso de los sistemas de información y tratamiento de los datos de carácter personal Curso en 3D galardonado por la Agencia Española de Protección de Datos con el premio a la mejor difusión de 2009 en materia de protección de datos

Boletín n.º 27 - año 2014

Derechos ARCO: acceso, rectificación, cancelación, oposición Con el número anterior de BOLETÍN INFORMATIVO cerramos el ciclo dedicado a los principios de la protección de datos. A continuación presentamos los derechos conocidos como “ARCO” (acceso, rectificación, cancelación y oposición), con los que se garantiza a las personas el control sobre sus datos personales. Están regulados por la Ley...

Boletín n.º 26 - año 2014

Ley de protección de datos: acceso a datos por cuenta de terceros Como continuación del BOLETÍN INFORMATIVO anterior, en este número trataremos sobre otro de los principios generales de la protección de datos: el acceso a datos por cuenta de terceros.

Boletín n.º 25 - año 2013

Ley de protección de datos: comunicación o cesión de datos Como en números anteriores del BOLETÍN INFORMATIVO, en este trataremos sobre uno de los principios generales de la protección de datos: la cesión o comunicación de datos personales.

Boletín n.º 24 - año 2013

Ley de protección de datos: seguridad de los datos y deber de secreto Siguiendo con los principios fundamentales de la protección de datos establecidos en la Ley orgánica 15/1999, en este número del BOLETÍN veremos la importancia de la seguridad de los datos y el deber de secreto.

Boletín n.º 23 - año 2013

Ley de protección de datos: datos especialmente protegidos Siguiendo con los principios fundamentales de la protección de datos establecidos en la Ley orgánica 15/1999, en este número del BOLETÍN analizamos cuáles son los datos personales especialmente protegidos y la obligación o no de revelar nuestros datos protegidos ante una petición. Les recordamos cuáles son los datos especialmente...

Boletín n.º 22 - año 2013

Ley de protección de datos: consentimiento de la persona afectada En el número anterior del BOLETÍN INFORMATIVO les presentamos el DERECHO DE INFORMACIÓN EN LA RECOGIDA DE DATOS, que reconoce para toda persona la posibilidad de saber por qué, para qué y cómo se tratarán sus datos personales, y de decidir sobre el uso que se les dará. Continuando con los principios fundamentales de la protección...

Boletín n.º 21 - año 2013

Ley de protección de datos: derecho de información en la recogida de datos El número anterior del BOLETÍN INFORMATIVO trató sobre el principio de calidad de los datos. Dicho principio regula que los datos incluidos en un fichero para una finalidad determinada solo se pueden recoger cuando sean adecuados, pertinentes y no excesivos; además, no se permite utilizarlos con finalidades distintas o...

Boletín n.º 20 - año 2013

Ley de protección de datos: calidad de los datos Con este BOLETÍN INFORMATIVO empezamos un ciclo con el que daremos a conocer los principios de la Ley orgánica de protección de datos de carácter personal, a fin de que usted pueda cumplirla tanto en su puesto de trabajo como en su vida privada. El principio que nos ocupa en este número es el de la CALIDAD DE LOS DATOS. Como es habitual, en muchas...

Boletín n.º 19 - año 2013

Consejos de seguridad sobre los teléfonos móviles En este número del BOLETÍN INFORMATIVO presen-tamos algunos consejos útiles de seguridad es-pecíficos sobre los teléfonos móviles, como complemento a la información que proporcionamos en el Boletín Informativo n.º 6, para protegerlos del malware (software malicioso), del robo de los datos almacenados o para recuperar los datos en caso de pérdida del...

Boletín n.º 18 - año 2013

Publicado el procedimiento de gestión de incidencias La gestión de las incidencias en general y de las relacionadas con la seguridad en particular es un aspecto muy importante en el ámbito de la seguridad de la información. Se entiende por incidencia de seguridad cualquier anomalía o evento con consecuencias en detrimento de la seguridad de los sistemas de información —tanto los de tecnología de la...

Boletín n.º 17 - año 2013

Otras estafas habituales en tiempos de crisis Siguiendo la línea del BOLETÍN n.º 16, presen-tamos una lista de cinco estafas habituales en estos tiempos de crisis para captar ingresos y recursos económicos de las víctimas por medios electrónicos y sistemas aparentemente fiables y con dificultad operacional baja, con el fin de llegar a cualquier tipo de usuario. 1. Paquetes vacacionales y viajes Se...

Boletín nº 16 año 2013

El “top 5” de las estafas en línea de 2012 En este número del BOLETÍN INFORMATIVO presentamos una lista con las cinco estafas en línea más prolíferas durante el año pasado, según datos de la Brigada de Investigación Tecnológica de la Policía Nacional, para que esté al corriente de los fraudes más usados por los ciberdelincuentes y así evite ser víctima de alguno de ellos. >

Boletín nº 15 año 2012

Seguridad, también en Navidad Durante las fiestas navideñas, a menudo descuidamos un aspecto tan importante como la seguridad a la hora de navegar por Internet, hacer compras u operaciones en línea y compartir imágenes o archivos con familiares y amigos. Por este motivo, le ofrecemos algunas utilidades gratuitas que le permitirán seguir disfrutando de estas fechas con más tranquilidad, para...

Boletín nº 14 año 2012

Cursos gratuitos relacionados con la seguridad de la información Una de las medidas de seguridad más relevantes en el marco legislativo de la protección de la información es la FORMACIÓN y la CONCIENCIACIÓN de los usuarios de los sistemas de información. Es imprescindible que tomemos conciencia de la importancia de nuestras acciones en el uso de los sistemas de información y de sus aplicaciones,...

Boletín nº 13 año 2012

Incidentes en la seguridad: un caso práctico En los últimos números del BOLETÍN INFORMATIVO hemos tratados algunos incidentes en la seguridad, como pueden ser los virus, los troyanos o el phishing, que es necesario conocer y notificar cuando se tenga constancia de ellos. En este número mostraremos un caso práctico en el que se incluyen incidentes en la seguridad que se pueden dar en las tareas...

Boletín nº 12 año 2012

Incidentes en la seguridad: troyanos “El caballo de madera […], máquina engañosa que el divinal Odiseo llevó a la acrópolis, después de llenarla con los guerreros que arruinaron a Troya.” Homero. Odisea(canto VIII, 490) ¿Qué es un troyano? Como hemos explicado en el BOLETÍN INFORMATIVO n.º 11, este tipo de programa malicioso requiere el uso de la ingeniería social para lograr su objetivo...

Boletín nº 11 año 2012 - Incidentes en la seguridad: ingeniería social

Incidentes en la seguridad: ingeniería social El Instituto Nacional de Tecnologías de la Comunicación describe la ingeniería social como “el mecanismo para obtener información o datos de naturaleza sensible. Las técnicas de ingeniería social son tácticas de persuasión que suelen valerse de la buena voluntad y la falta de precaución de los usuarios, y cuya finalidad consiste en obtener cualquier clase...

Boletín nº 10 año 2012

Incidentes en la seguridad: phishing Recientemente, en el entorno del Servicio de Salud se han detectado intentos de ataques informáticos producidos con el propósito de obtener las claves de identificación y acceso de los usuarios a los sistemas o a los servicios de la Administración. La comisión de este tipo de estafa recibe el nombre de phishing. Por ello, este nuevo número del BOLETÍN...

Boletín nº 9 año 2012

Plan de sensibilización y concienciación para 2012 Independientemente de las medidas tecnológicas que la mayoría de las organizaciones aplican, el comportamiento humano es uno de los pilares en que se sostiene la seguridad de la información. Los profesionales necesitan utilizar la información y los sistemas que la gestionan para llevar a cabo su trabajo diario. Sin embargo, muchas veces...

Boletín nº 8 año 2012

El pasado 28 de enero se celebró por sexto año consecutivo el Día de la protección de datos en Europa.>

Boletín nº 7 año 2012

Algunas cuestiones con respecto a la protección de datos de la nueva tarjeta sanitaria Desde el 1 de enero del año en curso, el Servicio de Salud de las Islas Baleares ha empezado a expedir la nueva tarjeta sanitaria inteligente, que como novedad —entre otras cosas— incluye un chip de identificación por radiofrecuencia (RFID). Con motivo de la implantación de la nueva tarjeta sanitaria...

Boletín nº 6 año 2011

Seguridad en los dispositivos móviles Introducción Hoy en día, el uso de dispositivos móviles (discos duros externos, ordenadores portátiles, memorias flash, memoria USB, teléfonos móviles, CD, DVD…) está en auge, puesto que ofrecen una alta disponibilidad y facilidad de transporte de la información digital de cualquier tipo. Pero con el aumento de su uso, especialmente debido a su gran...

Boletín nº 5 año 2011

Introducción Hoy en día, se puede afirmar que las tecnologías de la información y las comunicaciones (TIC) han revolucionado nuestra forma de comunicarnos, no solo en las relaciones interpersonales sino también en el modo de relacionarnos con la sociedad en general y con las administraciones públicas en particular. Este hecho, junto con el impulso del empleo y la aplicación de las técnicas y de los...

Boletín nº 3 año 2010

Oficina de Seguridad: Las redes sociales y el Código de buenas prácticas Una red social es una estructura en la que hay individuos que se relacionan entre sí, ya sea por amistad, parentesco, intereses o porque desean compartir conocimientos. En un mundo digital como el de hoy, las redes sociales se han convertido en un nuevo fenómeno de la comunicación. Sin salir de tu habitación, interactúas con...

Boletín nº 2 año 2010

Oficina de Seguridad: Novedades De nuevo estamos aquí para presentar el segundo número del boletín E-SEGURETAT. Por medio de los sucesivos boletines que enviemos desde la Oficina de Seguridad de la Oficina de las Tecnologías de la Información y las Comunicaciones (OTIC) del Servicio de Salud, tenemos la intención de tratar temas relacionados principalmente con la seguridad de la información y la...

Boletín nº 4 año 2011

Certificados electrónicos reconocidos: qué son y para qué sirven En las últimas fechas, son muchos los servicios que se han puesto en Internet a disposición de la ciudadanía por medio del uso de certificados electrónicos reconocidos. No obstante, el uso de este tipo de certificados para relacionarse con medios telemáticos es muy pequeño a pesar de las muchas ventajas que proporciona. Por ello, la...

Boletín nº 1 - año 2010 - Oficina de Seguridad: Compromiso

Oficina de Seguridad: Compromiso El Servei de Salut de Les Illes Balears (SSIB) se ha fijado el compromiso de mejorar la oferta de los servicios sanitarios y garantizar una asistencia moderna, de calidad y cercana al ciudadano, con el fin de cumplir las expectativas de los ciudadanos en salud. En este sentido, los sistemas informáticos están pasando a ser uno de los activos más preciados en la...